NextCloudのアプリ連携

NextCloudのバージョン

| NextCloud | SSOとSAML認証 プラグイン |

|---|---|

| 24 | 5.1.2 |

| 23 | 5.0.2 |

| 23 | 5.0.1 |

| 23 | 5.0.0 |

| 22 | 4.1.1 |

シングルサインオン

SingleIDのアプリ連携設定

- SingleID 管理者ポータル>アプリ連携>アプリ一覧画面へ移動します。

-

カタログ表示ボタンをクリックします。

-

アプリカタログが表示されるので、Nextcloudの登録ボタンをクリックします。

-

アプリ登録画面がポップアップします。情報タブの名前に、アプリを識別できるような名前を、半角小文字の英数字、-(ハイフン)、_(アンダースコア)で設定します。

-

シングルサインオンタブに移動します。

-

SSO 有効/無効を有効に設定します。

- URLに、NextcloudのURLを設定します。(例:

https://nextcloud.example.com形式 またはhttps://nextcloud.example.com/index.php形式 ) - IdP エンドポイントメタデータのダウンロードボタンをクリックし、メタデータを取得します。このメタデータは、Nextcloudの設定を行うときに必要となります。

-

登録ボタンをクリックして、アプリを登録します。

NextcloudのSAML認証設定

-

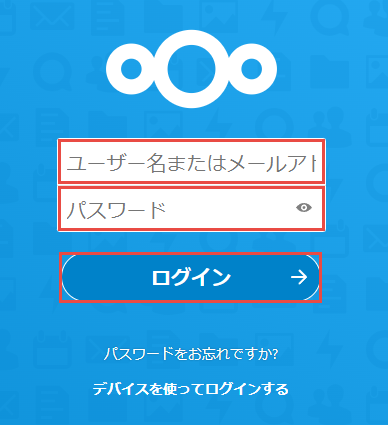

Nextcloudへ管理者権限を持つユーザでログインします。

-

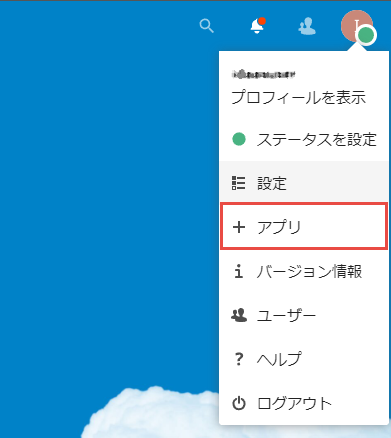

画面右上のアイコンをクリックして、プルダウンメニューのアプリを選択し、アプリ画面へ移動します。

-

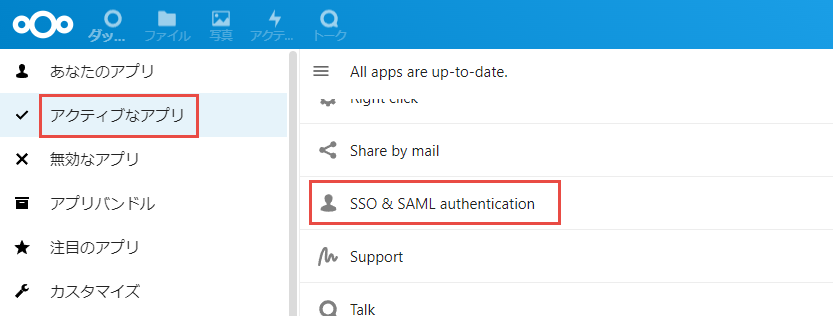

サイドメニューからアクティブなアプリを選択し、SSO & SAML authenticationがアクティブとなっていることを確認します。アクティブなアプリ一覧に表示されていない場合には、アプリをインストールをしてください。

-

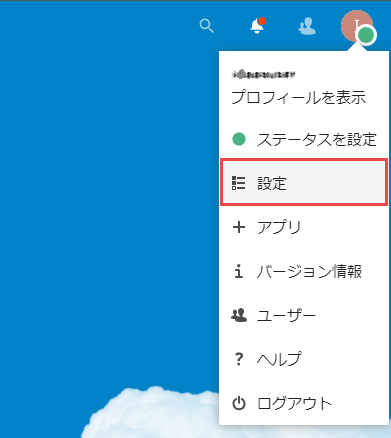

画面右上のアイコンをクリックして、プルダウンメニューの設定を選択し、設定画面へ移動します。

-

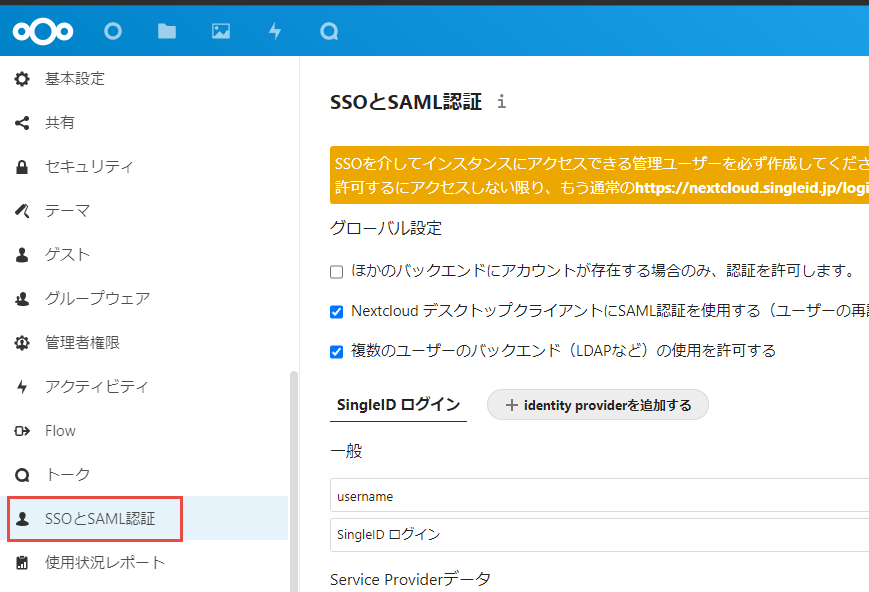

サイドメニューからSSOとSAML認証を選択し、SSOとSAML認証の設定画面へ移動します。

-

以下の内容で設定し、更新をクリックします。

Nextcloudの設定項目 設定内容 グローバル設定 Nextcloud デスクトップクライアントにSAML認証を使用する(ユーザーの再認証が必要)

複数のユーザーのバックエンド(LDAPなど)の使用を許可する一般 UIDをマップする属性 username IDプロバイダのオプションの表示名 SingleID ログイン Identity Providerデータ IdPエンティティの識別子 SingleIDのIdPエンドポイントメタデータのファイルを開きます。 <md:EntityDescriptor entityID=から始まる行のURLを入力します。

(例:https://auth-02-0001.poc.singleid.jp/auth/realms/90000013)SPが認証要求メッセージを送信するIdPのターゲットURI SingleIDのIdPエンドポイントメタデータのファイルを開きます。 <md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location=から始まる行のURLを入力します。

(例:https://auth-02-0001.poc.singleid.jp/auth/realms/90000013/protocol/saml)SPがSLO要求を送信するIdPのURL SingleIDのIdPエンドポイントメタデータのファイルを開きます。 <md:SingleLogoutService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location=から始まる行のURLを入力します。

(例:https://auth-02-0001.poc.singleid.jp/auth/realms/90000013/protocol/saml)IdPの公開鍵X.509証明書 SingleIDのIdPエンドポイントメタデータのファイルを開きます。 <ds:X509Certificate>タグ内のMIIで始まる文字列(例:MIICnzCCAYcCBgF/zubcKTANBgkqhkiG9w0BAQsFADATMREwDw……..)をコピーして、入力します。属性のマッピング 表示名にマップする属性 fullname 電子メールアドレスにマップする属性 email ユーザグループにマップする属性 member

プロビジョニング

NextCloudは、SAMLのJITプロビジョニングに対応しています。上記設定により、NextCloudへユーザが自動的に作成されます。その際、SingleIDのグループ情報もプロビジョニングされます。

NextCloudのシステム管理者の権限をSingleIDのグループのメンバーに付与したい場合には、SingleIDにadminという名前のグループを作成し、権限を付与したいユーザをメンバーとして作成したadminグループに追加してください。

ユーザだけをプロビジョニングしたい場合には、SSOとSAML認証設定のユーザグループにマップする属性に何も設定しないでください。グループ情報はプロビジョニングされません。

プロビジョニングを無効にしたい場合には、SSOとSAML認証の設定画面のグローバル設定にて、ほかのバックエンドにアカウントが存在する場合のみ、認証を許可します。をしてください。

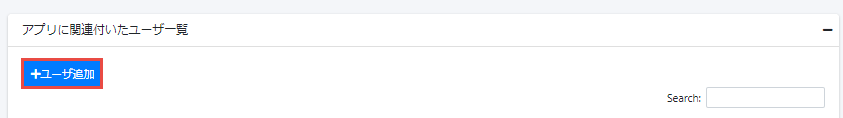

アプリにユーザ追加

- SingleID 管理者ポータル>アプリ連携>アプリ一覧画面へ移動します。

- 登録したアプリの列にあるチェックボックスを選択します。

-

ユーザ追加ボタンをクリックします。

-

ユーザ追加画面がポップアップします。アプリへ追加したいユーザ名を選択し、登録ボタンをクリックして、アプリへユーザを追加します。

動作確認

- Nextcloudのログイン画面へアクセスします。

-

SingleID ログインボタンが追加されていることを確認します。

-

SingleID ログインボタンをクリックします。

-

SingleIDのログイン画面が表示されます。すでに、SingleIDへログイン中であれば、ログイン画面は表示されず、Nextcloudへログインできます。

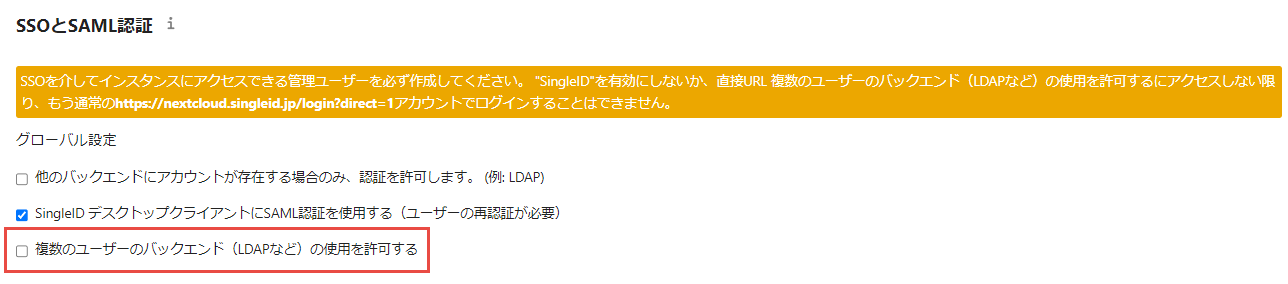

ダイレクトログインの無効化

Danger

以下は、ダイレクトログインを無効化する方法です。必ずSAML認証により管理者権限でログインできることを確認できてから、実施するようにしてください。SAML認証ができない状態で、ダイレクトログインを無効化するとNextcloudへログインできなくなります。

SSOとSAML認証の設定画面のグローバル設定の複数のユーザーのバックエンド(LDAPなど)の使用を許可するを無効にします。

トラブルシューティング

「無効なリダイレクトURIです」と表示される

ログインが、SingleIDにリダイレクトされた際に、SingleIDの画面に、無効なリダイレクトURIですと表示されている場合には、SingleIDのアプリ登録画面で設定するURLの設定が間違っている場合があります。