管理者ログイン-パスワード認証

目的

SingleIDのユーザで、FortiGateへ管理者権限でログインします。 接続する際の認証方式は、パスワードです。

環境

ユーザの情報

| ユーザ名 | 姓(英字) | 名(英字) | メールアドレス |

|---|---|---|---|

| user1 | user1 | user1 | user1@poc.singleid.jp |

Info

メールアドレス: 受信可能なメールアドレスを指定してください。

グループの情報

| グループ名 | メンバー | 動作 |

|---|---|---|

| singleid-system-administrators | user1 | 管理者ログイン可能 |

RADIUSの情報

| 設定に必要な情報 | 説明および情報取得の方法など |

|---|---|

| RADIUSサーバのホスト名 | SingleID 管理者ポータル>認証>RADIUS画面の基本情報タブのホスト名です。 |

| RADIUSサーバのIPアドレス | SingleID 管理者ポータル>認証>RADIUS画面の基本情報タブのIPアドレスです。 |

| RADIUSサーバのポート番号 | SingleID 管理者ポータル>認証>RADIUS画面の基本情報タブのRADIUSポート番号です。ここでは、デフォルトUDP1812を使用します。 |

| RADIUSクライアントのIPアドレス | FortiGate側のグローバルIPアドレスです。インターネットに出ていくときの送信元のIPアドレスです。 |

| RADIUSクライアントのシークレット | 任意の文字列を設定します。ここでは、シークレットをfortigateとします。 |

設定方法

SingleIDの設定

管理者ポータルへログイン

- SingleIDの管理者ポータルへログインします。

グループの作成

- SingleID 管理者ポータル>グループ画面へ移動します。

- グループ追加をクリックします。グループ追加画面がポップアップします。

- グループ名(参照)を入力し、登録ボタンをクリックします。

ユーザの作成

- SingleID 管理者ポータル>ユーザ画面へ移動します。

- 登録ボタンをクリックします。ユーザ登録画面がポップアップします。

- ユーザ登録画面の基本情報を入力します。作成するユーザは、ユーザの情報を参照します。 グループタブをクリックします。

- 参加するグループ(参照)を選択し、登録ボタンをクリックします。

RADIUSの設定

- SingleID 管理者ポータル>認証>RADIUS画面の簡易設定タブへ移動します。

- カタログ表示ボタンをクリックします。

- カタログからFortiGate NGFWの登録ボタンをクリックします。FortiGate NGFW画面がポップアップします。

-

基本情報タブに、以下を設定します。

設定項目 設定内容 有効/無効 有効 サーバ 1 ワンタイムパスワード強制 無効 IP or ホスト名 RADIUSの情報のRADIUSクライアントのIPアドレスを参照 シークレット RADIUSの情報のRADIUSクライアントのシークレットを参照 Info

選択するサーバの番号により、RADIUSサーバのポート番号が異なります。サーバが1の場合には、UDP1812です。SingleID 管理者ポータル>認証>RADIUS画面の基本情報タブのRADIUSポート番号にサーバの番号と通信ポート番号の対応が記載されています。

-

管理アクセスの認証タブへ移動します。

- 許可グループの設定で許可したいグループ(参照)をダブルクリックし、許可へ移動させます。

-

必要に応じて権限を設定します。ここでは、super_admin_readonlyを選択します。以下の権限の詳細については、FortiGateの管理者ガイドをご確認ください。

- prof_admin

- super_admin

- super_admin_readonly

- radius_user_access1(ユーザ独自で作成したプロファイル)

- radius_user_access2(ユーザ独自で作成したプロファイル)

- radius_user_access3(ユーザ独自で作成したプロファイル)

-

登録ボタンをクリックします。

FortiGateの設定

ローカル管理者でログイン

- Fortigate 管理GUI https://FortiGateの管理IPアドレス/ へアクセスします。

- ローカル管理者のユーザ名、パスワードを入力し、ログインをクリックします。

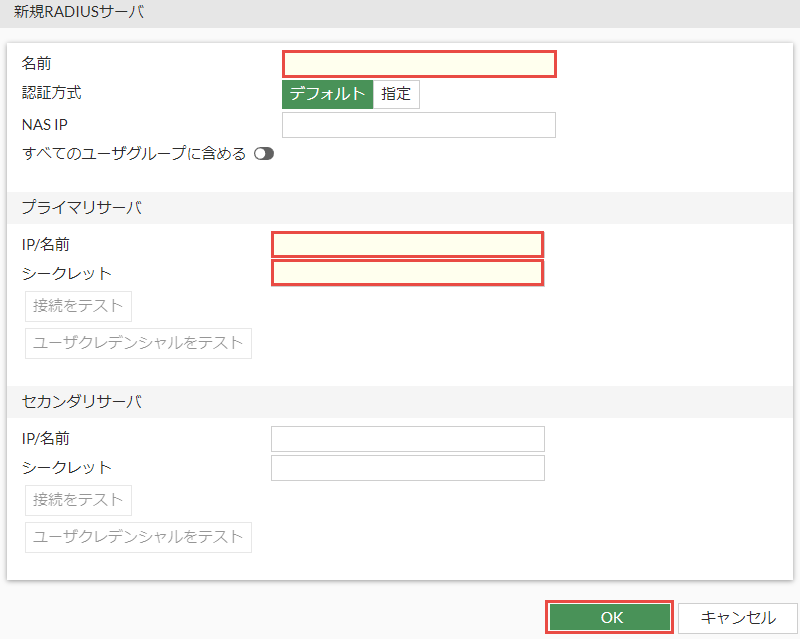

RADIUSサーバの設定

- Fortigate 管理GUI>ユーザ&認証>RADIUSサーバ画面へ移動します。

- 新規作成ボタンをクリックします。新規RADIUSサーバ設定画面がポップアップします。

-

以下を設定します。

設定項目 設定内容 プライマリサーバ/セカンダリサーバ 名前 任意の文字列を設定します。(例:SingleID_RADIUS) IP/名前 RADIUSの情報のRADIUSサーバのIPアドレスを参照 シークレット RADIUSの情報のRADIUSクライアントのシークレットを参照 Info

接続をテストボタンをクリックし、接続が成功しない場合には、以下をご確認ください。

- 設定内容が間違いないこと

- FortiGateからSingleIDのRADIUSサーバのIPアドレスへ接続可能であること

Warning

SingleIDのRADIUSサーバでは、FortiGateのVPNアクセスや管理アクセスのみ認証可能となるように制限をかけているため、ユーザクレデンシャルをテストボタンをクリックし、正しいユーザ情報を入力しても成功となりませんが、問題ではありません。

-

OKボタンをクリックします。

ユーザグループの設定

- Fortigate 管理GUI>ユーザ&認証>ユーザグループ画面へ移動します。

- 新規作成ボタンをクリックします。新規ユーザグループ画面がポップアップします。

-

以下を設定します。

設定項目 設定内容 名前 任意の文字列を設定します。(例:SingleID) タイプ ファイアウォールを選択 リモートグループ リモートサーバ:SingleID_RADIUS(RADIUSサーバの設定の手順3で設定したサーバの名前) グループ:すべてを追加 -

OKを クリックします。

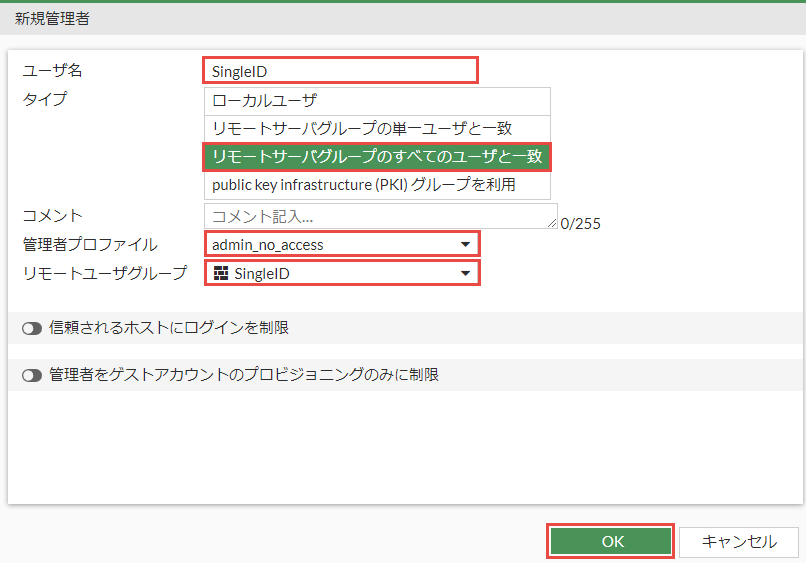

管理者の設定

- Fortigate 管理GUI>システム>管理者画面へ移動します。

- 新規作成>管理者ボタンをクリックします。新規管理者画面がポップアップします。

-

以下を設定します。

設定項目 設定内容 ユーザ名 任意の文字列を設定します。(例:SingleID) タイプ リモートサーバグループのすべてのユーザと一致を選択 管理者プロファイル admin_no_accessを選択 リモートユーザグループ SingleID(ユーザグループの設定の手順3で設定したユーザグループの名前)を選択 -

OKを クリックします。

-

グループ(ユーザグループの設定の手順3で設定したユーザグループの名前)のメンバーは、admin_no_accessプロファイルにより管理者権限はありません。しかし、以下のコマンドを実行することで、RADIUSサーバで認証が成功した場合に、指定したプロファイル(例:super_admin_readonly)で上書きできます。

FortiGate CLI# config system admin edit "SingleID" set accprofile-override enable endInfo

Fortinet社の以下の情報を参考にさせていただきました。

Technical Tip: Remote admin login with Radius selecting admin access account profile

動作確認方法

管理者ログインの認証(パスワード認証)

- Fortigate 管理GUI https://FortiGateの管理IPアドレス/ へアクセスします。

-

SingleIDのユーザ(参照)でログインを試みます。

-

SingleIDのユーザでログインできたことを確認します。

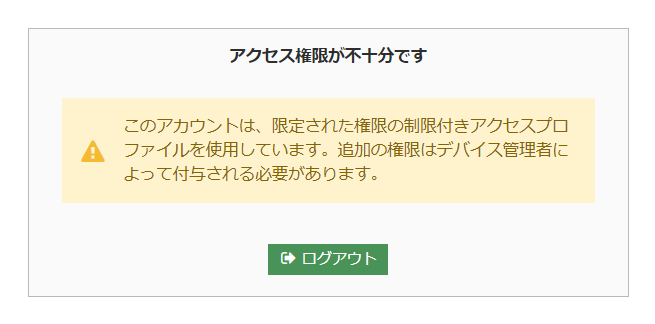

補足

以下の画面が表示されたときには、CLIで設定を確認し、set accprofile-override enableがセットされていることを確認してください。

# config system admin

(admin) # edit "SingleID"

(SingleID) # show

config system admin

edit "SingleID"

set remote-auth enable

set accprofile "admin_no_access"

set vdom "root"

set wildcard enable

set remote-group "SingleID"

set accprofile-override enable

next

end