IntuneによるSCEP証明書の配布手順

このドキュメントでは、Microsoft Intune を使って SCEP 証明書をデバイスに配布する手順を説明します。

※ 本手順では、対象デバイスがすでに Intune に登録済みであることを前提としています。

Microsoft Entra IDへアプリ登録

- Azureポータルへグローバル管理者でログインします。

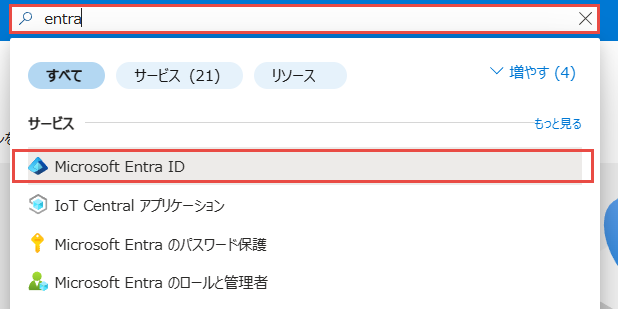

-

Microsoft Entra ID管理画面に移動します。(画面上部の検索ボックスに「entra」と入力し、表示されたMicrosoft Entra IDをクリックします。)

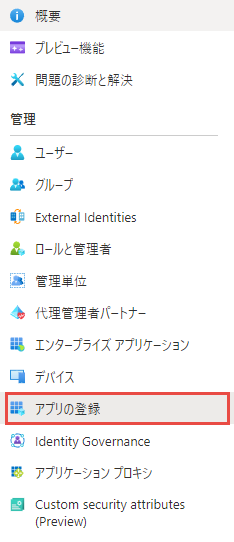

-

サイドメニューからアプリの登録をクリックします。

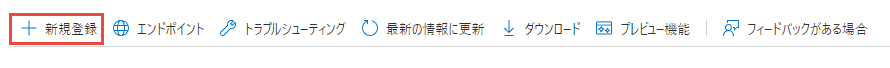

-

新規登録ボタンをクリックします。

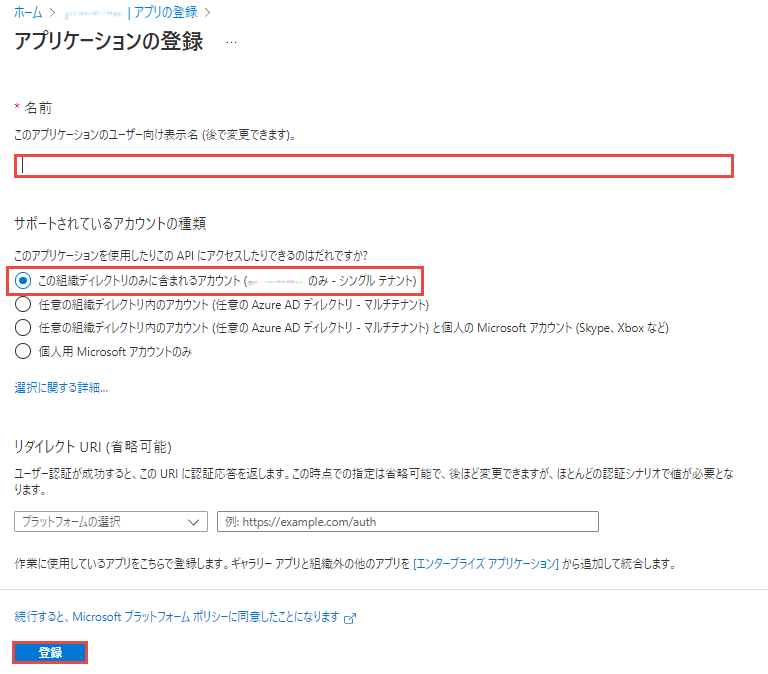

-

以下の内容を設定し、登録ボタンをクリックします。

設定項目 設定内容 名前 任意です。(例:SingleID) サポートされているアカウントの種類 この組織ディレクトリのみに含まれるアカウント (シングル テナント) -

アプリケーション (クライアント) ID、ディレクトリ (テナント) IDは、SingleID SCEPサーバのエンドポイントの作成で必要となります。値をコピーして、保存しておきます。

-

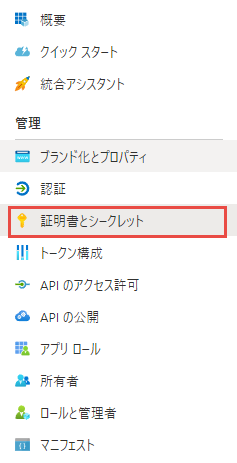

サイドメニューから証明書とシークレットをクリックします。

-

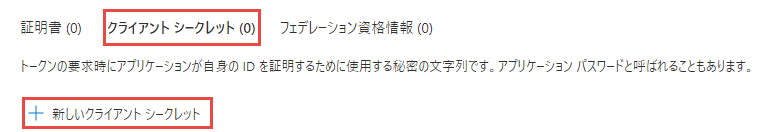

クライアント シークレットタブへ移動し、新しいクライアント シークレットボタンをクリックします。

-

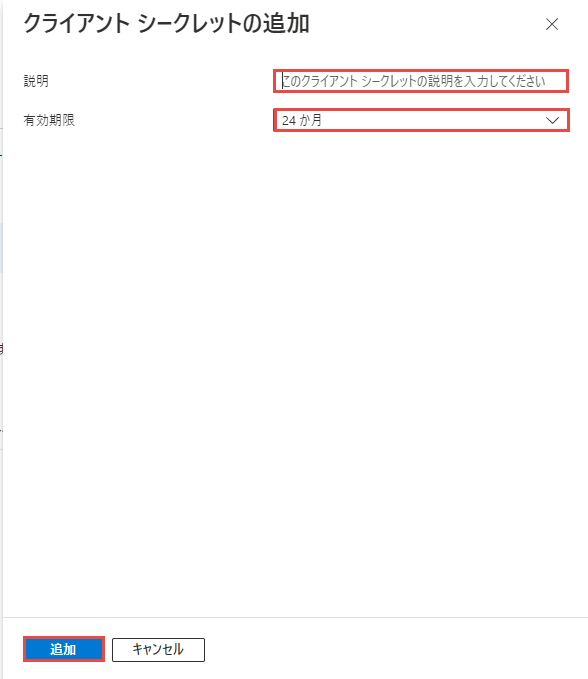

以下の内容を設定し、追加ボタンをクリックします。

設定項目 設定内容 説明 任意です。(例:SingleID連携) 有効期限 24か月 -

作成されたクライアント シークレットは、SingleID SCEPサーバのエンドポイントの作成で必要となります。値をコピーして、保存しておきます。

Warning

クライアント シークレットの値は、画面を遷移すると参照できなくなります。値をコピーし忘れた場合には、作成したクライアント シークレットを削除し、再作成してください。

-

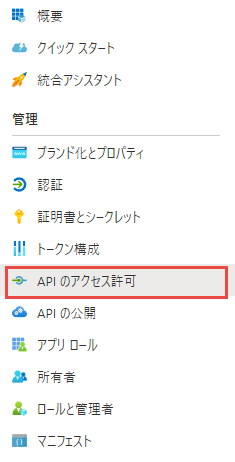

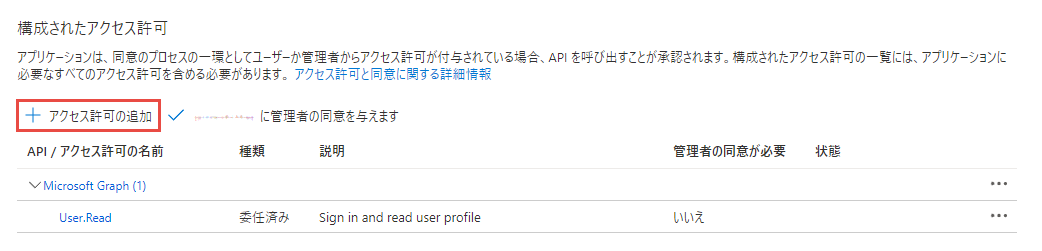

サイドメニューからAPI のアクセス許可をクリックします。

-

アクセス許可の追加ボタンをクリックします。

-

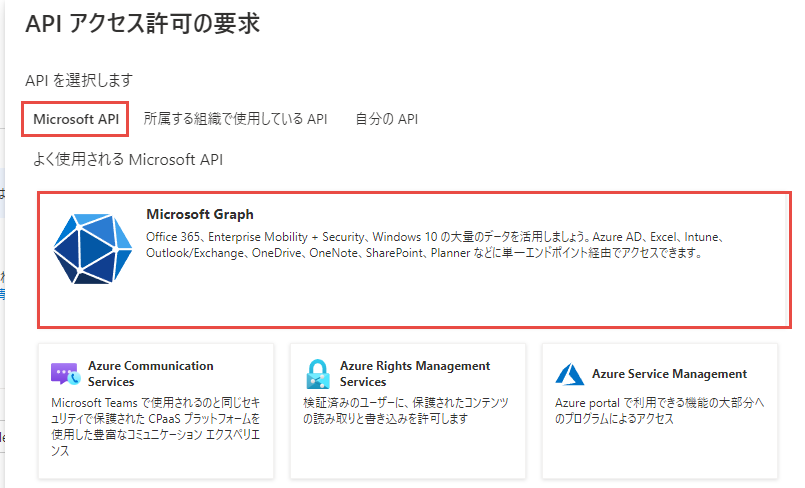

Microsoft APIのMicrosoft Graphを選択します。

-

アプリケーションの許可を選択します。

-

以下のアクセス許可を追加します。選択したらアクセス許可の追加ボタンをクリックします。

- Application.Read.All

-

アクセス許可の追加ボタンをクリックします。

-

Microsoft APIのIntuneを選択します。

-

アプリケーションの許可を選択します。

-

以下のアクセス許可を追加します。選択したらアクセス許可の追加ボタンをクリックします。

- scep_challenge_provider

-

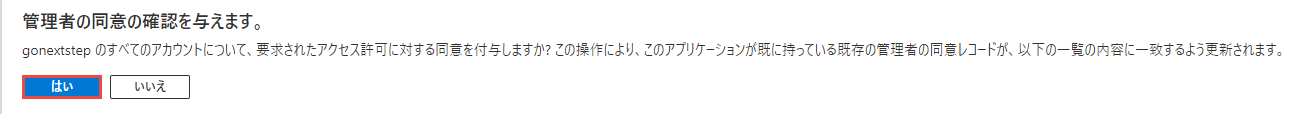

追加したアクセス許可が一覧に表示されたことを確認し、管理者の同意を与えますボタンをクリックします。

-

はいをクリックします。

SingleID SCEPサーバのエンドポイントの作成

SingeID SCEPサーバのエンドポイントを作成するために以下の情報をSingleIDテクニカルサポートに提供してください。

- SingleIDのアカウント番号

- アプリケーション (クライアント) ID

- ディレクトリ (テナント) ID

- クライアント シークレットの値

プラットフォームごとの構成プロファイルの作成方法

- Windows 10 以降

- Mac

- Linux(予定なし)

- Android

- iOS/iPadOS

トラブルシューティング

Windows デバイスのログ確認

Android デバイスのログ確認

iOS/iPadOS デバイスのログ確認

macOS デバイスのログ確認

ターミナルから以下のコマンドを実行します。

% log show --debug --info | grep "com.apple.ManagedClient:SCEP"