AWS IAMのアプリ連携

シングルサインオン

SingleIDに登録したユーザで、AWS IAMと連携し、SAML認証でAWSへシングルサインオンする方法を説明します。 SingleIDのSAML認証設定は、AWSの以下のSAMLメタデータに基づいています。

https://signin.aws.amazon.com/static/saml-metadata.xml

AWSの複数のアカウントと連携したい場合には、2つめ以降のAWSアカウントについて、AWS IAMのSAML認証設定以降を繰り返します。

SingleIDのアプリ登録

- SingleID 管理者ポータル>アプリ連携>アプリ一覧画面へ移動します。

-

カタログ表示ボタンをクリックします。

-

アプリカタログが表示されるので、AWS IAMの登録ボタンをクリックします。

-

アプリ登録画面がポップアップします。情報タブの名前に、アプリを識別できるような名前を、半角小文字の英数字、-(ハイフン)、_(アンダースコア)で設定します。

-

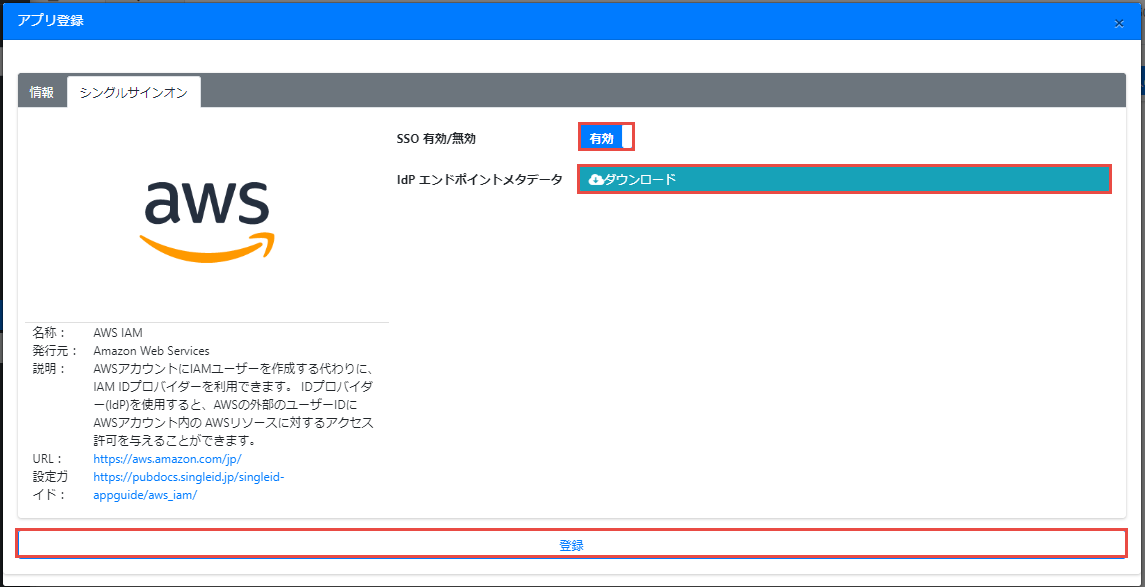

シングルサインオンタブに移動します。

-

SSO 有効/無効を有効に設定します。

- IdP エンドポイントメタデータのダウンロードボタンをクリックし、メタデータを取得します。このメタデータは、AWS IAMの設定を行うときに必要となります。

-

登録ボタンをクリックして、アプリを登録します。

AWS IAMのSAML認証設定

IDプロバイダの追加

- AWSコンソールへ管理者権限を持つユーザでログインし、IAMサービスへ移動します。

-

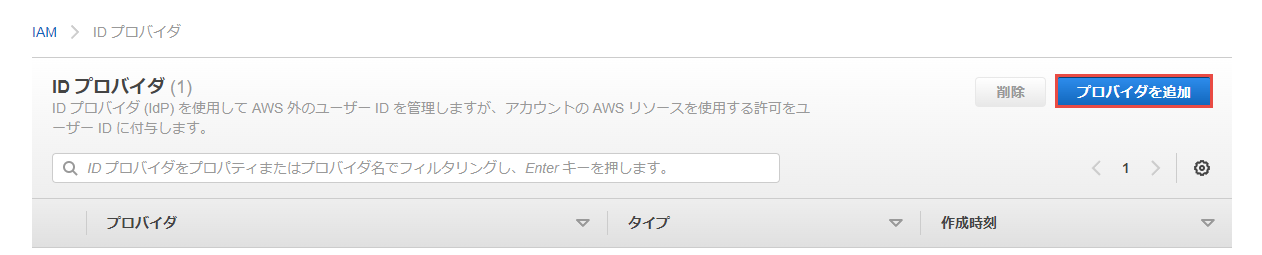

サイドメニューのIDプロバイダをクリックします。

-

プロバイダを追加ボタンをクリックします。

-

以下の内容で設定し、プロバイダを追加ボタンをクリックします。

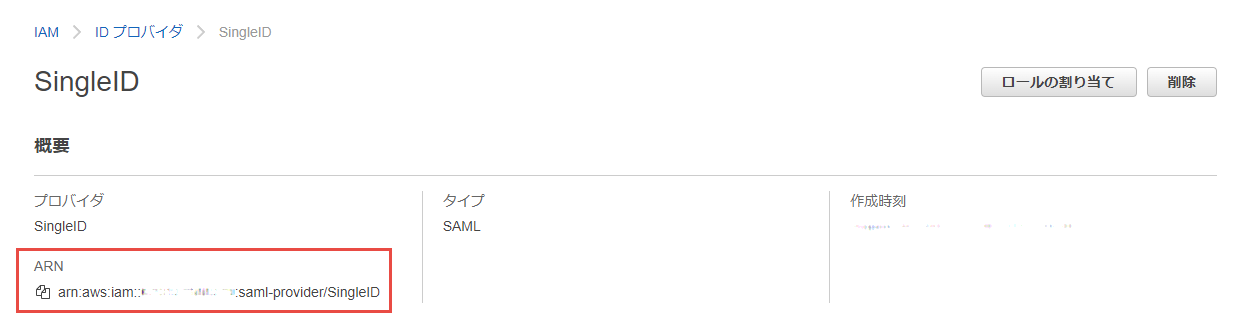

IDプロバイダの設定項目 設定内容 プロバイダのタイプ SAML プロバイダ名 任意(例:SingleID) メタデータドキュメント ファイルを選択ボタンをクリックして、SingleIDのIdPエンドポイントメタデータのファイルをアップロードします。 -

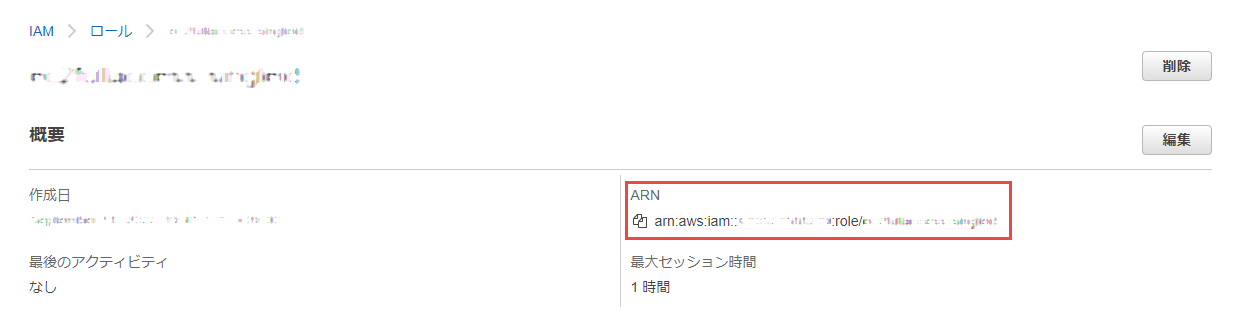

追加したIDプロバイダの設定を開いて、ARNの情報をコピーしておきます。SingleIDのアプリロールの設定で使用します。

IAMロールの追加

- AWSコンソールへ管理者権限を持つユーザでログインし、IAMサービスへ移動します。

-

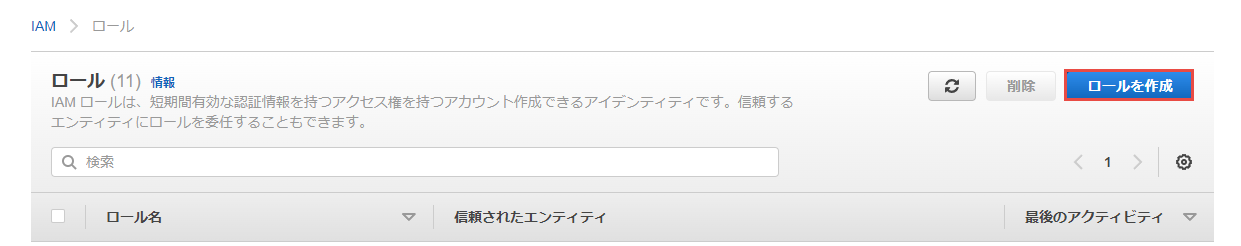

サイドメニューのロールをクリックします。

-

ロールを作成ボタンをクリックします。

-

ステップ1(信頼されたエンティティを選択)では、以下の内容を設定します。次へボタンをクリックします。

設定項目 設定内容 信頼されたエンティティタイプ SAML2.0フェデレーション SAML 2.0 ベースのプロバイダー 追加したIDプロバイダ名を選択(例:SingleID) プログラムと AWS マネジメントコンソールへのアクセスを許可する 選択 -

ステップ2(許可を追加)では、ロールにアタッチするポリシーを設定します。ここでは、EC2FullAccessをアタッチしています。次へボタンをクリックします。

-

ステップ3(名前、確認、および作成)では、任意のロール名を設定します。ロールを作成ボタンをクリックします。

-

追加したIAMロールの設定を開いて、ARNの情報をコピーしておきます。SingleIDのアプリロールの設定で使用します。

アプリにユーザ追加

- SingleID 管理者ポータル>アプリ連携>アプリ一覧画面へ移動します。

- 登録したアプリの列にあるチェックボックスを選択します。

-

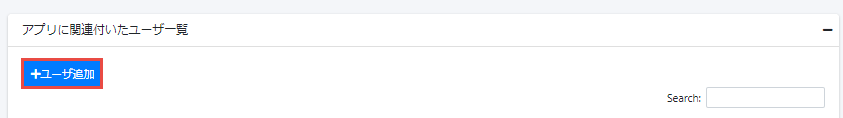

ユーザ追加ボタンをクリックします。

-

ユーザ追加画面がポップアップします。アプリへ追加したいユーザ名を選択し、登録ボタンをクリックして、アプリへユーザを追加します。

アプリロールの設定

アプリロールの登録

- SingleID 管理者ポータル>アプリ連携>アプリ一覧画面へ移動します。

- 登録したアプリのアプリロールボタンをクリックします。

-

アプリロール登録ボタンをクリックします。

-

アプリロール登録画面にロール名を入力します。AWS IAMのIDプロバイダのARNとAWS IAMロールのARNをカンマでつなげた文字列をロール名とします。(例:

arn:aws:iam::000000000000:saml-provider/SingleID,arn:aws:iam::000000000000:role/singleid-role-saml)

アプリロールにユーザを関連付け

-

アプリロールに関連付いたユーザ一覧からユーザ追加ボタンをクリックします。

-

アプリロールユーザ追加画面で、アプリロールに関連付けるユーザを選択し、登録ボタンをクリックします。アプリにユーザを追加したユーザのみ、ここで選択可能です。