無線LANアクセス グループごとに、接続可能な無線LANアクセスポイントをSSIDで制限-パスワード認証

目的

SingleIDのユーザで、Fireboxの無線LANアクセスポイントへアクセスします。 接続する際の認証方式は、パスワードです。

パスワード認証方式でサポートしている認証プロトコルは以下です。

- EAP-TTLS-PAP

- PEAP(MSCHAPv2)

Fireboxは、VAP(バーチャルアクセスポイント)機能により、異なるSSIDに異なるネットワークを割り当てた複数の無線LANアクセスポイントを作成することができます。そして、接続したネットワークごとにアクセス制限をかけることができるため、従業員が接続できるネットワーク、パート/アルバイトが接続できるネットワークなど、きめ細かなアクセス制限も可能となります。

本ガイドでは、SingleIDのRADIUS機能により、グループごとに接続可能な無線LANアクセスポイントをSSIDで制御します。

環境

ユーザの情報

| ユーザ名 | 姓(英字) | 名(英字) | メールアドレス |

|---|---|---|---|

| user1 | user1 | user1 | user1@example.com |

Info

メールアドレス: 受信可能なメールアドレスを指定してください。

グループの情報

| グループ名 | メンバー | 接続可能な無線LANアクセスポイントのSSID | 動作 |

|---|---|---|---|

| restricted-wlan-access-users | user1 | restricted-wlan-access | このSSIDの無線LANアクセスポイントのみにアクセス可能 |

RADIUSの情報

| 設定に必要な情報 | 説明および情報取得の方法など |

|---|---|

| RADIUSサーバのホスト名 | SingleID 管理者ポータル>認証>RADIUS画面の基本情報タブのホスト名です。 |

| RADIUSサーバのIPアドレス | SingleID 管理者ポータル>認証>RADIUS画面の基本情報タブのIPアドレスです。 |

| RADIUSサーバのポート番号 | SingleID 管理者ポータル>認証>RADIUS画面の基本情報タブのRADIUSポート番号です。ここでは、デフォルトUDP1812を使用します。 |

| RADIUSクライアントのIPアドレス | Firebox側のグローバルIPアドレスです。インターネットに出ていくときの送信元のIPアドレスです。 |

| RADIUSクライアントのシークレット | 任意の文字列を設定します。ここでは、シークレットをfireboxとします。 |

設定方法

SingleIDの設定

管理者ポータルへログイン

- SingleIDの管理者ポータルへログインします。

グループの作成

- SingleID 管理者ポータル>グループ画面へ移動します。

- グループ追加をクリックします。グループ追加画面がポップアップします。

- グループ名(参照)を入力し、登録ボタンをクリックします。

ユーザの作成

- SingleID 管理者ポータル>ユーザ画面へ移動します。

- 登録ボタンをクリックします。ユーザ登録画面がポップアップします。

- ユーザ登録画面の基本情報を入力します。作成するユーザは、ユーザの情報を参照します。 グループタブをクリックします。

- 参加するグループ(参照)を選択し、登録ボタンをクリックします。

RADIUSの設定

- SingleID 管理者ポータル>認証>RADIUS画面の簡易設定タブへ移動します。

- カタログ表示ボタンをクリックします。

- カタログからFireboxの登録ボタンをクリックします。Firebox画面がポップアップします。

-

基本情報タブに、以下を設定します。

設定項目 設定内容 有効/無効 有効 サーバ 1 ワンタイムパスワード強制 無効 IP or ホスト名 RADIUSの情報のRADIUSクライアントのIPアドレスを参照 シークレット RADIUSの情報のRADIUSクライアントのシークレットを参照 Info

選択するサーバの番号により、RADIUSサーバのポート番号が異なります。サーバが1の場合には、UDP1812です。SingleID 管理者ポータル>認証>RADIUS画面の基本情報タブのRADIUSポート番号にサーバの番号と通信ポート番号の対応が記載されています。

-

無線アクセスの認証タブへ移動します。

- 許可グループの設定で許可したいグループ(参照)をダブルクリックし、許可へ移動させます。

- 許可へ移動させたグループの同じ行に、接続を許可したい無線LANアクセスポイントのSSID(参照)を入力します。

- 登録ボタンをクリックします。

Fireboxの設定

ローカル管理者でログイン

- Firebox 管理GUI https://Fireboxの管理用IP:8080/ へアクセスします。

- ローカル管理者のユーザ名、パスフレーズを入力し、ログインをクリックします。

RADIUSサーバの設定

- Firebox 管理GUI>認証>サーバー画面へ移動します。

- RADIUSをクリックします。

- 追加ボタンをクリックします。RADIUSサーバの設定画面が表示されます。

-

以下を設定します。

設定項目 設定内容 プライマリサーバーの設定/バックアップサーバーの設定 ドメイン名 任意(例:SingleID_RADIUS) RADIUS サーバーの有効化 有効 IP アドレス RADIUSの情報のRADIUSサーバのIPアドレスを参照 ポート RADIUSの情報のRADIUSサーバのポート番号を参照 共有シークレット RADIUSの情報のRADIUSクライアントのシークレットを参照 グループ属性 11(デフォルト値の11は、Filter-Id属性です。) -

保存ボタンをクリックして設定を保存します。

ワイヤレスの設定

- Firebox 管理GUI>ネットワーク>ワイヤレス画面へ移動します。

-

以下を設定します。

設定項目 設定内容 ワイヤレスを有効にする 有効 ワイヤレス アクセス ポイントを有効にする 選択 -

アクセス ポイント 1の構成ボタンをクリックします。

設定項目 設定内容 アクセス ポイントを有効にする 1 有効 ネットワークタブ インターフェイス名 (エイリアス) 任意 インターフェイスの種類 信頼済み IP アドレス アクセスポイントのIPアドレスを設定します。 DHCPサーバー アドレスプール クライアントに割当てるIPアドレスの範囲です。 ワイヤレスタブ SSID をブロードキャストする 有効 認証イベントの記録 有効 ネットワーク名 (SSID) グループ情報の接続可能な無線LANアクセスポイントのSSIDを参照 暗号化(認証) WPA/WPA2エンタープライズ 暗号化アルゴリズム AES 認証サーバー AES -

メインページに戻るボタンをクリックします。

- 保存ボタンをクリックします。

動作確認方法

無線LANアクセスの認証(パスワード認証)

Windows 10/11 の場合

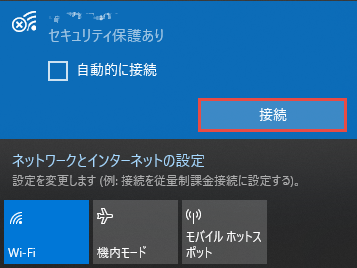

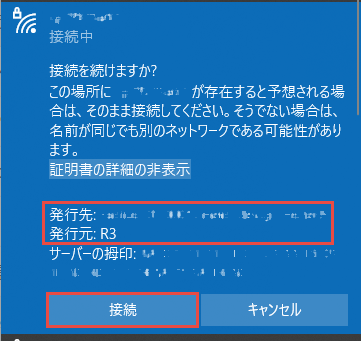

グループ情報の動作を参照して、接続可能な無線LANアクセスポイントのSSIDにのみ接続が成功することを確認します。以下は、接続成功のパターンです。接続を許可していないSSIDには、接続できないことも確認してください。