ネットワーク接続の認証(グループによるアクセス制限)とMACアドレス認証バイパス(MAC Authentication Bypass)の併用-クライアント証明書認証

目的

SingleIDのユーザで、SubGateにより構成されたネットワークにアクセスします。 その際、802.1x認証に対応していないデバイス(無線LANアクセスポイント、プリンター、IP電話など)は、MACアドレスをSingleIDへ登録することで、ユーザ認証を行わないようにします。 接続する際の認証方式は、クライアント証明書認証(EAP-TLS)です。

環境

ユーザの情報

| ユーザ名 | 姓(英字) | 名(英字) | メールアドレス |

|---|---|---|---|

| user1 | user1 | user1 | user1@poc.singleid.jp |

Info

メールアドレス: 受信可能なメールアドレスを指定してください。

グループの情報

| グループ名 | メンバー |

|---|---|

| singleid-network-access-users | user1 |

RADIUSの情報

| 設定に必要な情報 | 説明および情報取得の方法など |

|---|---|

| RADIUSサーバのホスト名 | SingleID 管理者ポータル>認証>RADIUS画面の基本情報タブのホスト名です。 |

| RADIUSサーバのIPアドレス | SingleID 管理者ポータル>認証>RADIUS画面の基本情報タブのIPアドレスです。 |

| RADIUSサーバのポート番号 | SingleID 管理者ポータル>認証>RADIUS画面の基本情報タブのRADIUSポート番号です。ここでは、デフォルトUDP1812を使用します。 |

| RADIUSクライアントのIPアドレス | SubGate側のグローバルIPアドレスです。インターネットに出ていくときの送信元のIPアドレスです。 |

| RADIUSクライアントのシークレット | 任意の文字列を設定します。ここでは、シークレットをSubgate-1234とします。SubGateによる仕様により、アルファベット大文字・小文字、数字、記号を各1文字以上使用した9文字以上の文字列を使用します。 |

SubGateのポート

| ポート番号 | ポート名 | 802.1x認証の有効化 |

|---|---|---|

| 1 | ge1 | |

| 2 | ge2 | |

| 3 | ge3 | |

| 4 | ge4 | |

| 5 | ge5 | |

| 6 | ge6 | |

| 7 | ge7 | |

| 8 | ge8 |

設定方法

SingleIDの設定

管理者ポータルへログイン

- SingleIDの管理者ポータルへログインします。

グループの作成

- SingleID 管理者ポータル>グループ画面へ移動します。

- グループ追加をクリックします。グループ追加画面がポップアップします。

- グループ名(参照)を入力し、登録ボタンをクリックします。

ユーザの作成

- SingleID 管理者ポータル>ユーザ画面へ移動します。

- 登録ボタンをクリックします。ユーザ登録画面がポップアップします。

- ユーザ登録画面の基本情報を入力します。作成するユーザは、ユーザの情報を参照します。 グループタブをクリックします。

- 参加するグループ(参照)を選択し、登録ボタンをクリックします。

クライアント証明書の発行

- SingleID 管理者ポータル>ユーザ画面へ移動します。

- クライアント証明書を発行したいユーザの行にあるチェックボックスを選択します。クライアント証明書を発行するユーザは、ユーザの情報を参照します。

- 選択実行ボタンの▼をクリックし、プルダウンメニューの証明書の発行を選択します。

- 証明書発行画面がポップアップします。

- プロファイルを選択します。(例:デフォルト)

- 発行ボタンをクリックして、クライアント証明書を発行します。ユーザのメールアドレス宛に発行されたクライアント証明書のダウンロードリンクが送信されます。

RADIUSの設定

- SingleID 管理者ポータル>認証>RADIUS画面の簡易設定タブへ移動します。

- カタログ表示ボタンをクリックします。

- カタログからSubGateの登録ボタンをクリックします。SubGate画面がポップアップします。

-

基本情報タブに、以下を設定します。

設定項目 設定内容 有効/無効 有効 サーバ 1 ワンタイムパスワード強制 無効 IP or ホスト名 RADIUSの情報のRADIUSクライアントのIPアドレスを参照 シークレット RADIUSの情報のRADIUSクライアントのシークレットを参照 Info

選択するサーバの番号により、RADIUSサーバのポート番号が異なります。サーバが1の場合には、UDP1812です。SingleID 管理者ポータル>認証>RADIUS画面の基本情報タブのRADIUSポート番号にサーバの番号と通信ポート番号の対応が記載されています。

-

ネットワークアクセスの認証タブへ移動します。

- 許可グループの設定で許可したいグループ(参照)をダブルクリックし、許可へ移動させます。

- MACアドレス認証バイパスタブへ移動します。

- 802.1x認証をサポートしていないデバイスのMACアドレスを大文字英数字のハイフン区切りで入力します。(例:00-E1-5C-68-16-04)

- 登録ボタンをクリックします。

SubGateの設定

SubGateにCLIでログインして設定します。

Warning

GUIでは、802.1x認証の設定を行うことはできません。

mac-floodingの無効化

mac-floodingが有効の状態では、802.1x認証を有効にできないため、mac-floodingを無効化します。

SG2412G(config)#no mds mac-flooding enable

送信元のIPアドレスとデフォルトルートの設定

SingleIDのクラウドRADIUSと通信するために、デフォルトVLAN(vlan1.1)に送信元となるIPアドレス および デフォルトルートをSubGateに設定します。送信元となるIPアドレスおよびデフォルトルートは、環境により異なるため適切なIPアドレスを設定します。

SG2412G(config)interface vlan1.1

SG2412G(config-if)ip address <送信元のIPアドレス>/<送信元のIPアドレスのネットマスク>

SG2412G(config)ip route 0.0.0.0/0 <デフォルトゲートウェイのIPアドレス>

AAA認証の有効化およびRADIUSサーバの登録

| 設定項目 | 設定内容 |

|---|---|

| host | RADIUSの情報のRADIUSサーバのIPアドレスを参照 |

| auth-port | RADIUSの情報のRADIUSサーバのポート番号を参照 |

| Key | RADIUSの情報のRADIUSクライアントのシークレットを参照 |

| source-interface | 送信元のIPアドレスとデフォルトルートの設定の手順で設定した送信元のIPアドレスを指定 |

SG2412G(config)#aaa system-aaa-ctrl

SG2412G(config)#radius-server host <1つめのRADIUSサーバのIPアドレス> auth-port <RADIUSサーバのポート番号> key <RADIUSクライアントのシークレット>

SG2412G(config)#radius-server host <2つめのRADIUSサーバのIPアドレス> auth-port <RADIUSサーバのポート番号> key <RADIUSクライアントのシークレット>

SG2412G(config)#ip radius source-interface <送信元のIPアドレス> 1023

802.1x認証の有効化

SubGateのポートに従い、802.1x認証の設定を行います。

SG2412G(config)#dot1x system-auth-ctrl

SG2412G(config)#interface range <802.1x認証の有効化する物理ポート名>

SG2412G(config-if-range)#dot1x port-control auto

SG2412G(config-if-range)#dot1x extension multi-user

SG2412G(config-if-range)#dot1x extension mac-auth-bypass

設定を保存

SG2412G(config)#write memory

サンプルコンフィグ

動作確認方法

ネットワーク接続の認証(EAP-TLS方式のクライアント証明書認証)

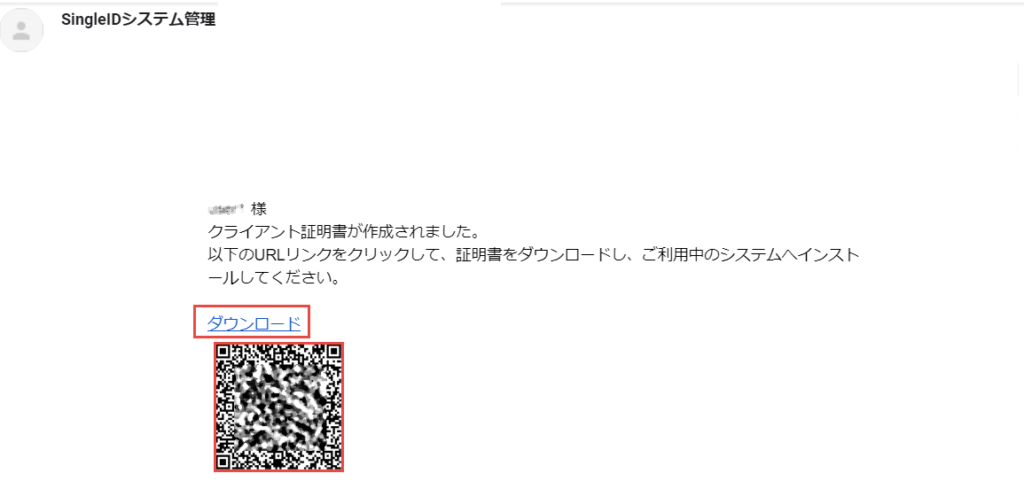

クライアント証明書のダウンロード

Info

もし、PCでメールを受信し、スマートフォンやタブレットにクライアント証明書をインストールしたい場合には、メールに添付されているQRコードを スマートフォンやタブレットで読み取ります。クライアント証明書のダウンロードURLを認識しますので、そのURLへアクセスすることで、 スマートフォンやタブレット にもクライアント証明書をダウンロードできます。

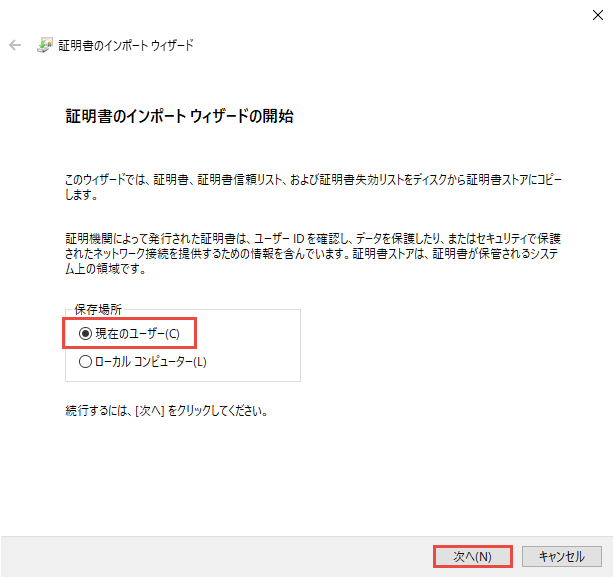

クライアント証明書のインストール

- ダウンロードしたSingleIDのユーザ(参照)の P12形式のクライアント証明書ファイルをダブルクリックします。

-

保存場所として現在のユーザーを選択し、次へボタンをクリックします。

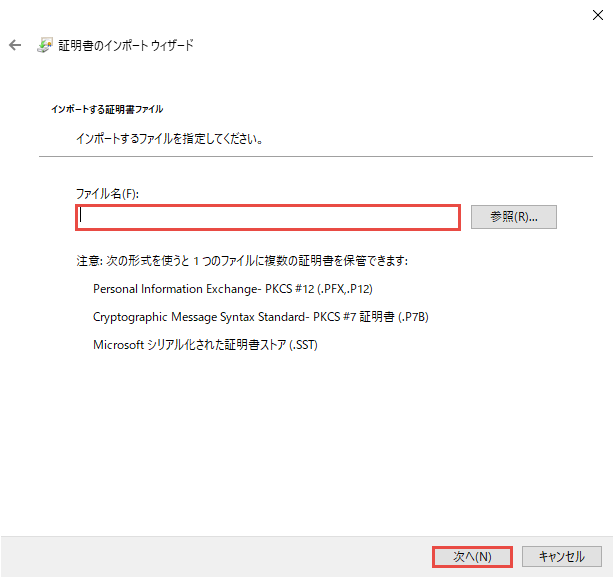

-

ダウンロードしたP12形式のファイル名とパスが正しく入力されていることを確認し、次へボタンをクリックします。

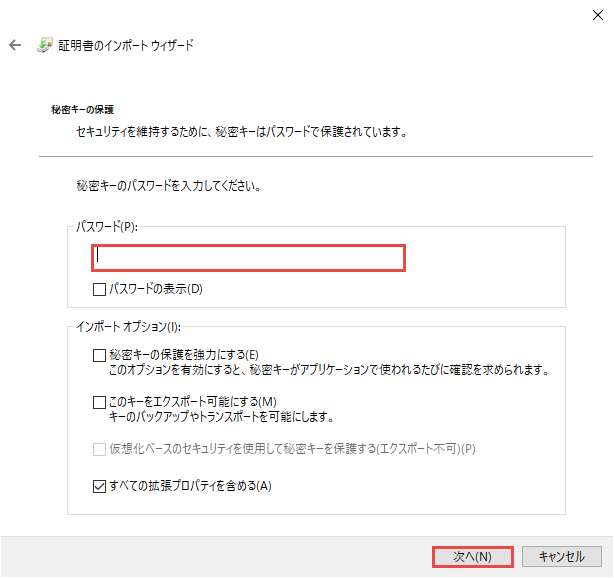

-

パスワードに、クライアント証明書のパスワードを入力します。クライアント証明書のパスワードは、ユーザ名(参照)と同一です。次へボタンをクリックします。

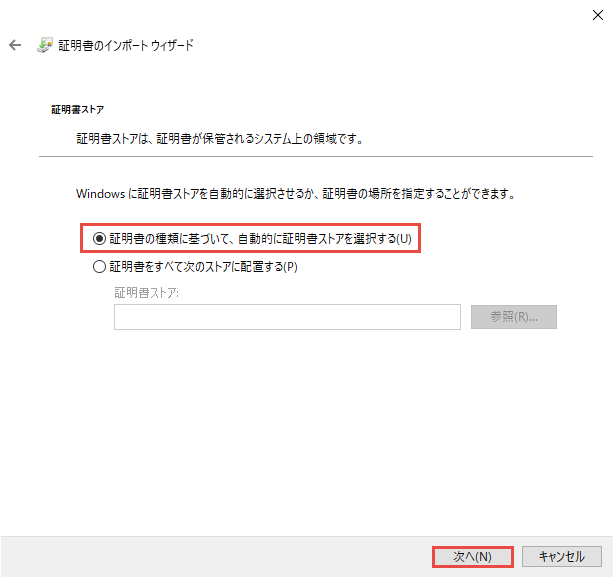

-

証明書の種類に基づいて、自動に証明書ストアを選択するが選択されていることを確認し、次へボタンをクリックします。

-

完了ボタンをクリックし、証明書をインストールします。

-

クライアント証明書のインストールが成功しました。

ネットワークへ接続(Windows 11 の場合)

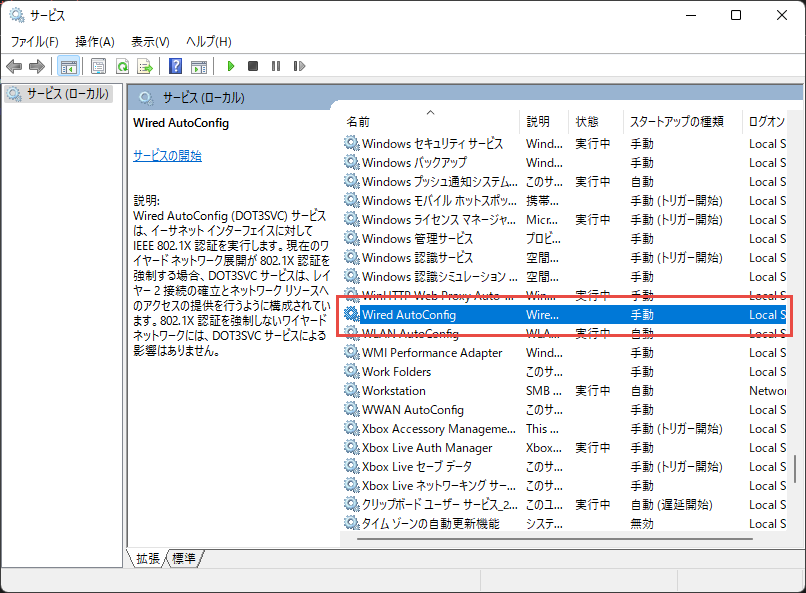

-

PCのネットワークインターフェースの802.1x認証を有効化する必要があります。Windowsのサービス設定画面からWired AutoConfigサービスをダブルクリックします。

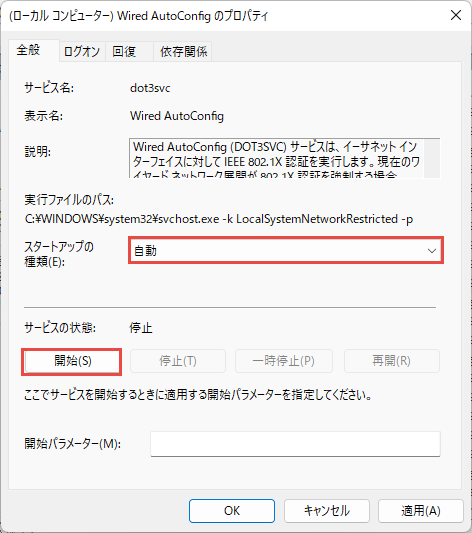

-

PC起動時に、ネットワークインターフェースの802.1x認証を有効化するために、Wired AutoConfigサービスのスタートアップの種類を自動に変更します。そして、開始ボタンをクリックして、802.1x認証を有効化します。

-

PCをSubGateの802.1x認証を有効にしたポート(SubGateのポートの802.1x認証の有効化を参照)へ接続します。

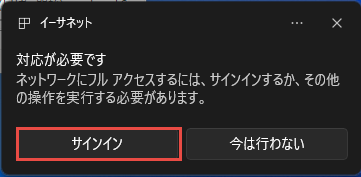

-

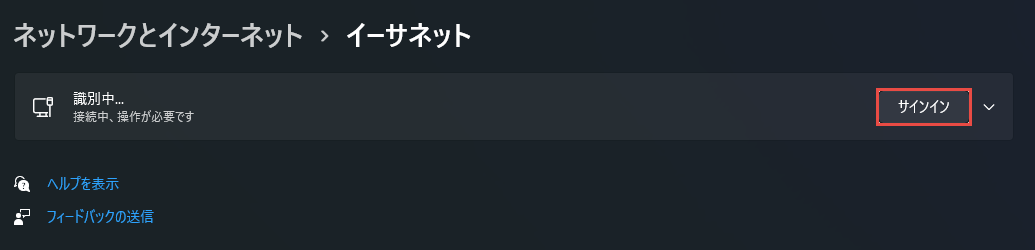

ログイン要求がポップアップします。サインインをクリックします。

-

認証設定の編集ボタンをクリックします。

-

以下を設定し、保存ボタンをクリックします。

設定項目 設定内容 EAPメソッド スマートカードまたはその他の証明書(EAP-TLS) -

サインインをクリックします。

-

認証で使用するSingleIDのユーザ(参照)のクライアント証明書を選択し、接続ボタンをクリックします。

-

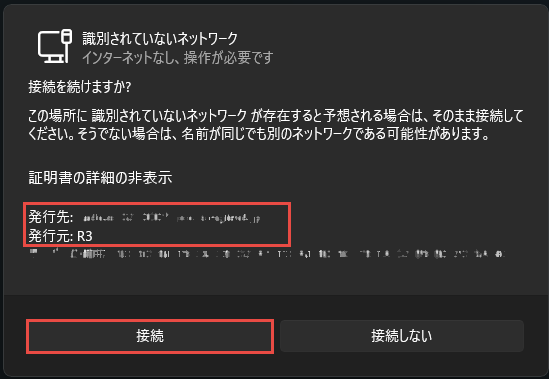

接続先が正しいかどうかの確認を要求されます。証明書の詳しい内容の表示でRADIUSサーバのサーバ証明書の情報が表示されますので、接続先の確認を行います。接続先が正しければ、接続ボタンをクリックします。

項目 内容 発行先 RADIUSの情報のRADIUSサーバのホスト名 発行元 R3 -

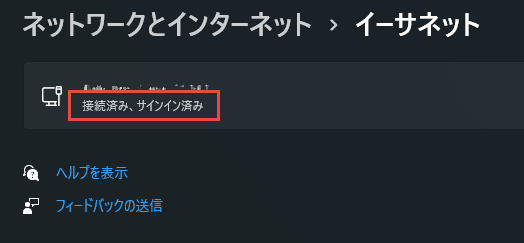

接続成功したことを確認します。

MACアドレス認証バイパス

- 802.1x認証を無効にしたPCをSubGateの802.1x認証を有効にしたポート(SubGateのポートの802.1x認証の有効化を参照)へ接続します。

-

1分間ほど待ち、ネットワークへ接続できたことを確認します。

Info

SubGateで

#show dot1x briefコマンドを実行して、接続状況を確認できます。