誤解されている「PAP認証のリスク」

SingleIDは、クラウドRADIUSによりパスワード+ワンタイムパスワードの二要素認証を行う際には、PAP認証を使用します。一般的に、PAP認証は、脆弱であるという認識が多くありますが、環境や設定に大きく依存している問題であり、必ずしもそうではありません。以下に、誤解されているPAP認証のリスクについてご説明します。

一般的な誤解

PAPは認証プロトコルとしてシンプルであるがゆえに、暗号化が施されていない場合、パスワードが平文で送信される仕様です。このため、「盗聴されればパスワードがそのまま漏洩する」と誤解されることがあります。

実際の運用

- PAPをRADIUSプロトコルと組み合わせる場合、固定値のRADIUSシークレットとランダムなRADIUS Request Authenticatorを使用して認証情報が暗号化されます。

- PAP認証はあくまでRADIUSクライアントとRADIUSサーバー間の認証フレームワークであり、通信全体のセキュリティはRADIUSシークレットに依存します。

- RADIUSシークレットが少なくとも16文字以上、可能であれば32文字以上と十分に長く複雑であれば、通信経路が盗聴されてもパスワードが復元される可能性は現実的にはありません。

YAMAHA RTXにおけるVPN認証方式の比較

以下では、YAMAHA RTXを使ったVPN認証の方法として、2つの認証方式を比較します。それぞれの特徴やセキュリティ面について整理し、現在の環境で実現可能な選択肢の中では、PAP認証を利用した二要素認証(パスワード認証+ワンタイムパスワード)が最も安全な方法であることを説明します。

- YAMAHA RTXのローカル認証DBを利用したパスワード認証の場合

- YAMAHA RTXとクラウドRADIUSを連携し、インターネット経由でPAP認証を使用した二要素認証(パスワード認証+ワンタイムパスワード)を行う場合

セキュリティ比較表

| 項目 | ローカル認証DB(パスワード認証のみ) | クラウドRADIUS(PAP+二要素認証) |

|---|---|---|

| パスワード盗聴リスク | なし: 認証はローカルで完結し、通信経路を通らないため盗聴される可能性はない。 | 非常に低い: パスワードはRADIUSシークレットで保護され、長く複雑なシークレットを使えば解読は不可能。ただし、RadSecによる通信暗号化が推奨される。 |

| フィッシング攻撃耐性 | 低い: パスワードが漏洩すると、VPN認証が簡単に突破される可能性が高い。 | 非常に高い: OTPは短時間で無効化されるため、仮にパスワードが盗まれても攻撃が成功する可能性は極めて低い。また、リアルタイムでOTPを盗み出す「リアルタイムフィッシング」は主にウェブ認証で行われる手法であり、VPN認証は対象外です。そのため、VPN認証におけるフィッシングのリスクは実質的にありません。 |

| パスワード使い回しリスク | 非常に高い: 他のサービスで漏洩したパスワードがVPN認証にも利用されているケースは非常に多い。 | なし: OTPが二要素目として追加されるため、パスワード使い回しの影響を排除可能。 |

| ブルートフォース耐性 | 中程度: パスワードの長さや複雑性に依存し、短い場合は攻撃に弱い。 | なし: OTPは短時間で無効化されるため、ブルートフォース攻撃の影響を排除。 |

| リスト型攻撃耐性 | 低い: 他サービスから漏洩したパスワードを用いた攻撃に脆弱。 | なし: 二要素認証により、リスト型攻撃の影響を排除。 |

| 中間者攻撃(MITM)耐性 | なし: 認証はローカルで完結するため、通信の改ざんリスクはない。 | 高い: RADIUSシークレットに加え、SingleIDの中間者攻撃対策で保護。ただし、RadSecによる通信暗号化が推奨される。 |

| 認証情報漏洩時の影響範囲 | 大きい: パスワードが漏洩すると即座に認証が突破され、影響が長期間に及ぶ可能性がある。 | 小さい: パスワードまたはOTPのどちらかが漏洩しても、もう一方がなければ認証突破は困難。 |

結論

クラウドRADIUSを利用した二要素認証(パスワード認証+ワンタイムパスワード)は、セキュリティ面でYAMAHA RTXのローカル認証DBによる静的パスワード認証より大きく優れています。静的パスワード認証は通信経路で盗聴リスクがないものの、リスト型攻撃やパスワード使い回し、フィッシング攻撃に対して脆弱であり、一度パスワードが漏洩すると長期間悪用される可能性があります。

一方、クラウドRADIUSの二要素認証は、ワンタイムパスワード(OTP)の短時間有効性により、フィッシングやリスト型攻撃、ブルートフォース攻撃への耐性を大幅に向上させます。また、SingleIDの中間者攻撃(MITM)対策により通信経路のリスクも最小限に抑えられています。

理想的には、RadSec(RADIUS over TLS)を利用して通信全体を暗号化することが最善ですが、YAMAHA RTXが現時点でRadSecをサポートしていないため、現状ではクラウドRADIUSを用いたPAP認証による二要素認証が最も安全で信頼性の高い選択肢といえます。

以上の理由から、YAMAHA RTXとクラウドRADIUSを利用した二要素認証は、ローカル認証DBの静的パスワード認証を大きく上回るセキュリティを提供し、現状の最適なVPN認証方式です。

補足

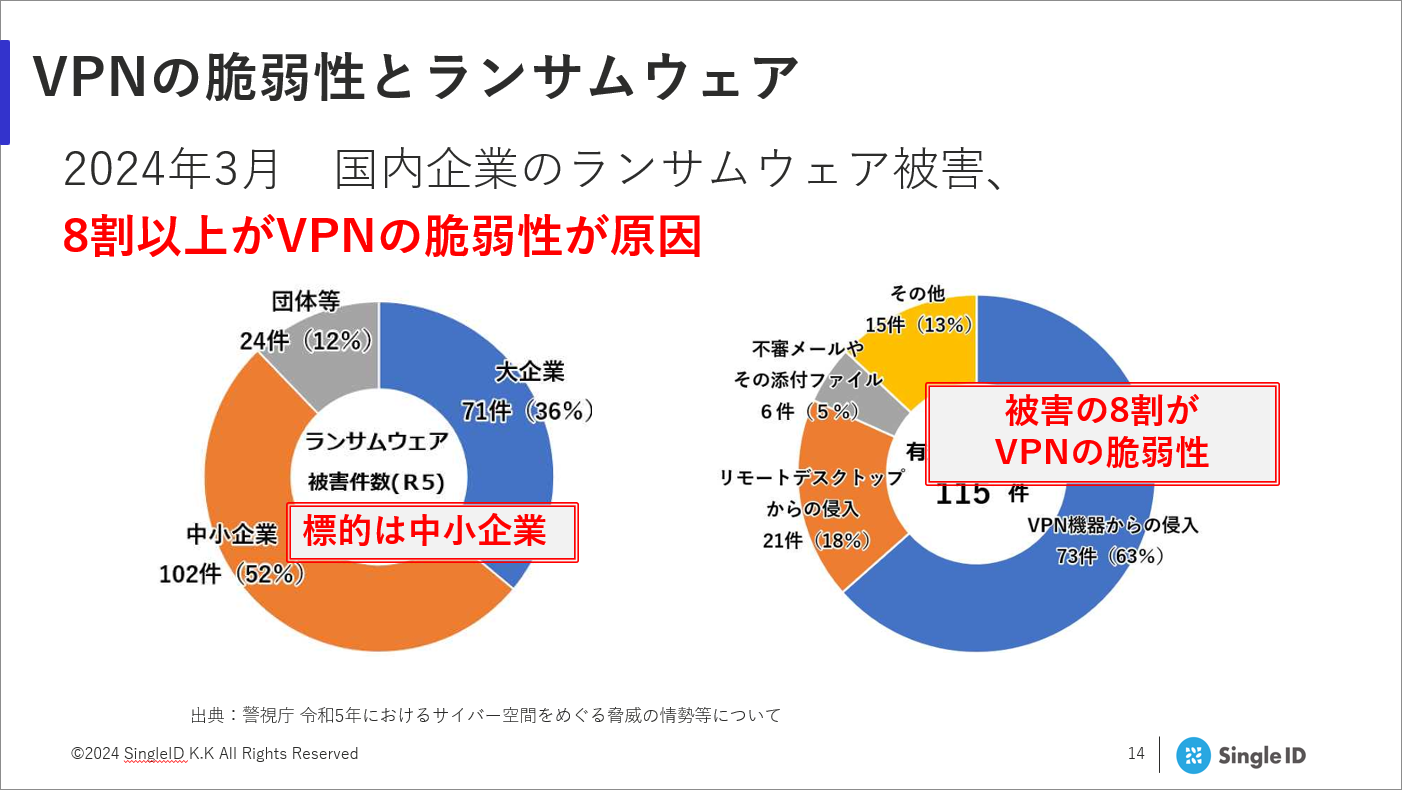

中小企業とVPN環境がターゲット

この画像は、リモートアクセスVPNがランサムウェア攻撃の主要なターゲットとなっている現状を示しています。ランサムウェア攻撃の原因のうち、VPNの脆弱性を狙ったものが全体の約8割を占めています。この脆弱性には、以下の要因が含まれます:

- 脆弱なパスワード

- 設定の不備

- 古いファームウェアが適用されたVPN装置

特に中小企業が狙われる背景には、専任のIT担当者が不在であるため、セキュリティ対策が不十分である点が挙げられます。また、攻撃者の目的も変化してきており、単に中小企業から身代金を引き出すだけでなく、関連会社や顧客企業の情報を入手し、関連企業、顧客企業全体を脅迫するケースが増えています。

このように、リモートアクセスVPNの脆弱性は、企業規模を問わず重要なセキュリティ課題となっています。

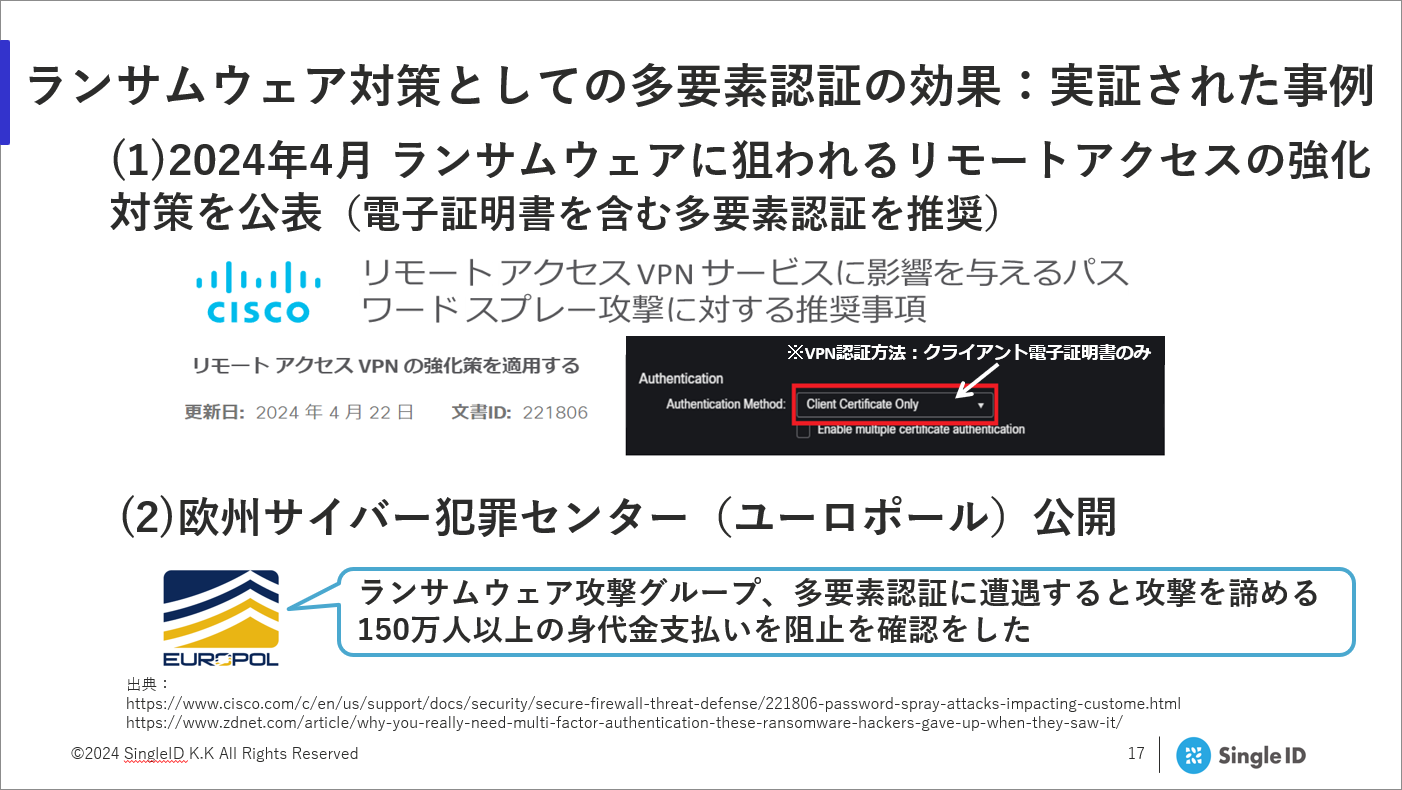

攻撃者は、多要素認証しているシステムを避ける

以下の画像のように認証自体のセキュリティ強度だけではなく、ワンタイムパスワードを利用した多要素認証が使われているだけで、攻撃者の対象から外れるという調査結果があります。

SingleIDのMITMによる改ざん防止

RADIUSプロトコルには改ざん防止の機能が組み込まれていますが、新たに公開された「Blast RADIUS」攻撃手法により、改ざんの危険性が指摘されています。SingleIDでは、ネットワーク機器ベンダーの対応状況に依存することなく、RADIUSプロトコルが持つ中間者攻撃(MITM)の脆弱性に対する対策を既に実施しています。